Il router costituisce la prima linea difensiva contro gli hacker intenzionati ad accedere ai dispositivi connessi ad internet in casa. Purtroppo, la maggior parte dei migliori router Wi-Fi sono facilmente penetrabili, pertanto è necessario che il tuo router sia configurato correttamente.

Il router costituisce la prima linea difensiva contro gli hacker intenzionati ad accedere ai dispositivi connessi ad internet in casa. Purtroppo, la maggior parte dei migliori router Wi-Fi sono facilmente penetrabili, pertanto è necessario che il tuo router sia configurato correttamente.

Abbiamo parlato prima delle impostazioni di base che devono essere cambiate – e quanto detto rimane valido.

Per ricapitolare:

- Cambia username e password di default, se possibile

- Cambia l’SSID (il nome del tuo network wireless) affinchè i tuoi dispositivi non accettino connessioni a network dal nome simile (per esempio “linksys”) e per evitare di fornire informazioni utili agli hacker

- Utilizza lo standard di sicurezza WPA2 e scegli una buona, lunga password per esso

Si spera che tu abbia già fatto questi cambiamenti di sicurezza. Oltre ad essi, comunque, ce ne sono molti altri che puoi prendere in considerazioni per mettere in sicurezza il tuo network in questi tempi in cui gli hacker sono sempre di più.

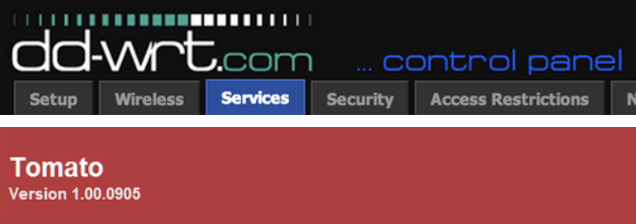

Installazione dei firmware DD-WRT o Tomato se compatibili con il tuo router.

Oltre a sovralimentare il vostro router con funzionalità supplementari, i firmware open-source DD-WRT e Tomato sono probabilmente più sicuri del firmware predefinito, forrnito con il router. I due firmware DD-WRT e Tomato tendono a non essere così sensibili alle vulnerabilità che si trovano in molti router, come ad esempio il problema, sempre molto noto, legato alla sicurezza WPS (attivazione protetta del collegamento tra host e client). Inoltre vengono aggiornati più regolarmente, offrono più opzioni di protezione (ad esempio,registrazione avanzata o crittografia DNS con DNSCrypt) e vi forniscono un maggiore controllo sul proprio hardware. Brian Krebs, esperto di sicurezza, afferma:

Oltre a sovralimentare il vostro router con funzionalità supplementari, i firmware open-source DD-WRT e Tomato sono probabilmente più sicuri del firmware predefinito, forrnito con il router. I due firmware DD-WRT e Tomato tendono a non essere così sensibili alle vulnerabilità che si trovano in molti router, come ad esempio il problema, sempre molto noto, legato alla sicurezza WPS (attivazione protetta del collegamento tra host e client). Inoltre vengono aggiornati più regolarmente, offrono più opzioni di protezione (ad esempio,registrazione avanzata o crittografia DNS con DNSCrypt) e vi forniscono un maggiore controllo sul proprio hardware. Brian Krebs, esperto di sicurezza, afferma:

“la maggior parte dei firmware predefiniti sui router sono piuttosto rozzi e poveri, oppure includono caratteristiche non documentate o ancora limitazioni”.

Normalmente quando si tratta di aggiornare il firmware del router, il consiglio che rivolgo agli utenti è quello di privilegiare firmware alternativi in open source come DD-WRT o Tomato piuttosto che affidarsi a firmware del produttore. Mi sono a lungo appoggiato a DD-WRT perché viene fornito con tutti i dettagli e le possibilità di configurazione che si potrebbe desiderare in un firmware di router, ma in genere quelle caratteristiche rimangono disattivate per impostazione predefinita a meno che non le si attivi.

E’ necessarie consultare le liste dei device supportati da DD-WRT e Tomato per verificare la loro compatibilità con i vostri dispositivi. L’utilizzo di Tomato è più intuitivo mentre il DD-WRT viene fornito con maggiori opzioni di personalizzazione.

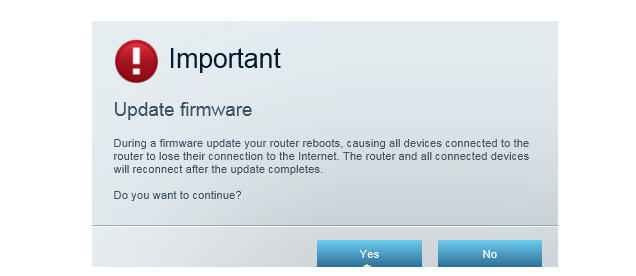

Aggiornare a cadenze regolari il proprio Router

Indipendentemente dal fatto che si scelga di utilizzare il firmware preimpostato oppure la versione di un produttore indipendente, è importante mantenere il firmware aggiornato, perché non si smette mai di scoprire nuove vulnerabilità (come il bug che ha colpito il router di Linksys che consentiva l’accesso alla console di gestione a terzi non autorizzati senza doversi registrare, oppure il baco costituito da qualche backdoor infilata in alcuni router i popolari).

Indipendentemente dal fatto che si scelga di utilizzare il firmware preimpostato oppure la versione di un produttore indipendente, è importante mantenere il firmware aggiornato, perché non si smette mai di scoprire nuove vulnerabilità (come il bug che ha colpito il router di Linksys che consentiva l’accesso alla console di gestione a terzi non autorizzati senza doversi registrare, oppure il baco costituito da qualche backdoor infilata in alcuni router i popolari).

I passaggi da compiere per l’aggiornamento del firmware possono variare a seconda del tipo di router, ma la maggior parte di essi vi permetterà di controllare il nuovo aggiornamento, direttamente dal pannello di controllo del router. Nel browser, Inserire l’indirizzo IP del router, accedere, quindi Cercare nella sezione “Impostazioni avanzate” o di “gestione “. In alternativa, è possibile controllare il sito Web di supporto fornito dal produttore del router per verificare se è disponibile il nuovo aggiornamento di firmware.

Alcuni router offrono anche la possibilità di aggiornare automaticamente, scaricando l’ultima versione, ma si potrebbe preferire di controllare preventivamente ciò che gli aggiornamenti offrono, per poi procedere all’installazione manualmente.

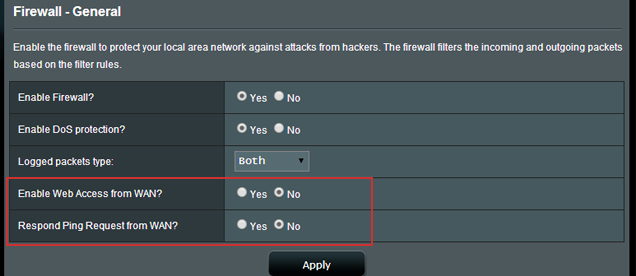

Disattivare L’amministrazione da Remoto

Su diversi router, questa opzione è disattivata di default, ma, in caso, controlla che l’amministrazione remota (anche conosciuta come gestione da remoto oppure attiva l’accesso web da WAN) sia disabilitata. L’amministrazione da Remoto consente l’accesso al pannello di controllo del tuo router anche al di fuori della tua rete di casa, quindi ora puoi ben capire come mai ciò rappresenti un serio problema. Probabilmente potrai trovare questa opzione sotto la sezione avanzata oppure nella sezione amministrazione del pannello di controllo del tuo router.

Su diversi router, questa opzione è disattivata di default, ma, in caso, controlla che l’amministrazione remota (anche conosciuta come gestione da remoto oppure attiva l’accesso web da WAN) sia disabilitata. L’amministrazione da Remoto consente l’accesso al pannello di controllo del tuo router anche al di fuori della tua rete di casa, quindi ora puoi ben capire come mai ciò rappresenti un serio problema. Probabilmente potrai trovare questa opzione sotto la sezione avanzata oppure nella sezione amministrazione del pannello di controllo del tuo router.

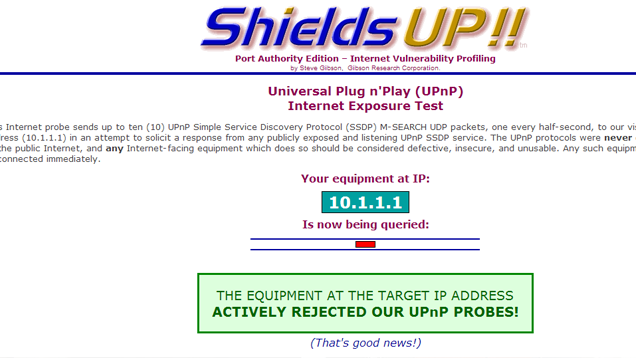

Disattivare l’ UPnP

L’obiettivo della tecnologia UPnP, o Universal Plug and Play, è quello di facilitare al router la ricerca dei dispositivi connessi in rete . Purtroppo questo protocollo è anche colpito da serie falle di sicurezza, con bug e scarse implementazioni di UPnP che impattano milioni di dispositivi collegati online. Il problema più grande è che UPnP non ha alcun tipo di autenticazione (infatti considera ogni dispositivo e utente come affidabili) La rivista on line How-to geek spiega alcuni dei problemi con UPnP, nel caso sia abilitato sul proprio router, come ad esempio la possibilità che si inseriscano applicazioni dannose che reindirizzano il traffico verso diversi indirizzi IP al di fuori della rete locale.

L’obiettivo della tecnologia UPnP, o Universal Plug and Play, è quello di facilitare al router la ricerca dei dispositivi connessi in rete . Purtroppo questo protocollo è anche colpito da serie falle di sicurezza, con bug e scarse implementazioni di UPnP che impattano milioni di dispositivi collegati online. Il problema più grande è che UPnP non ha alcun tipo di autenticazione (infatti considera ogni dispositivo e utente come affidabili) La rivista on line How-to geek spiega alcuni dei problemi con UPnP, nel caso sia abilitato sul proprio router, come ad esempio la possibilità che si inseriscano applicazioni dannose che reindirizzano il traffico verso diversi indirizzi IP al di fuori della rete locale.

Il test UPnP effettuato dalla piattaforma GRC può indicare se i dispositivi sono o meno al sicuro e nel momento in cui dovessero scoperti, una volta connessi alla rete Internet pubblica, vi indicherà quando è necessario scollegarli. (Nota: cliccando sul nastro rosso in alto a destra della pagina , si potrà eseguire il test effettivo; la pagina alla quale si accede tramite questo link è solo un esempio).

Per disattivare illUPnP sul router, bisogna andare alla console di gestione e cercare l’impostazione UPnP (su molti router, si trova sotto la sezione Amministrazione). Bisogna inoltre disabilitare l’opzione “Consenti all’utente di configurare UPnP”, se disponibile. Tieni presente che questo non influenza la tua capacità di accedere, ad esempio,ai video in streaming tramite la tua rete con UPnP, ma riguarda solo tutto quello al di fuori della rete. Significa che potrebbe essere necessario impostare manualmente la porta da aprire per l’avvio della rete di BitTorrent, per poter lavorare al meglio.

Altre impostazioni che probabilmente non valgono il disturbo.

Avrete sentito parlare anche di altre impostazioni, come l’impostazione del filtro sul Mac oppure nascondere la SSID di rete, ma con tutte le loro scocciature, non è che aggiungano molta sicurezza.

Nascondere la chiave SSID

A prima vista, nascondere la chiave SSID del proprio router potrebbe apparire come una buona idea, ma potrebbe in realtà diminuire la sicurezza. Joshua Wright, esperto di sicurezza WiFi, spiega su Tech Republic:

Domanda: Joshua, per favore qual è il Suo parere, per quanto riguarda la disattivazione della trasmissione della chiave SSID del router?

Joshua Wright: È una pessima idea. So che la specifica PCI (Interconnessione di componente periferica) richiede di fare questo, e ho detto loro che devono rimuovere questo requisito dalla specifica. Immagini di rappresentare una base governativa e di non dire ai Suoi agenti dove Lei si trova. Devono girarsi intorno e continuare a chiedersi ad ogni incontro “ci stiamo interfacciando con la nostra base governativa?”. Alla fine, qualche hacker astuto o qualche ragazzo malintenzionato potrebbe dire “Diamine, sono io la tua base, dai, condividi i tuoi segreti con me”. Essenzialmente, è ciò che accade quando si nasconde la SSID e ci si trova nelle condizioni di chiedere, ad ogni parte entrante che si incontra, se la loro SSID perseguita è disponibile, permettendo ad uno hacker di potersi impadronire della nostra SSID all’aeroporto, al bar , in aereo, etc. In parole povere, non occultate la vostra SSID ed allo stesso tempo non portatela nemmeno ad punto tale da invitare i malintenzionati, tipo “dai hackersexycolpisciqui“.

Mascherare la SSID del proprio router potrebbe impedire ai tuoi vicini di casa di scaricare gratuitamente dalla tua rete, ma allo stesso tempo non bloccherà gli astuti hackers e anzi potrebbe trasformarsi in un faro potente in grado di avvisarli che equivale a dire “Ehi, sto qui, sto cercando di nascondermi”. Inoltre, se si vuole impedire ai vicini di casa di scaricare file dalla propria rete, è meglio verificare se la password che si utilizza è sicura.

Impostazione di filtro su MAC

Allo stesso modo, il filtro su Mac, che consente l’accesso alla rete solo ai dispositivi abilitati da noi, sembra magnifico ed è in grado di fornire una protezione aggiuntiva contro lo scroccone comune, ma gli indirizzi Mac sono facili da falsificare. L’utente sysadmin1138 di Stack Exchange riassume il concetto così:

Nel caso qualcuno prenda di mira la nostra rete, la crittografia ( o meglio la crittografia ininterrotta) potrà fornire una più ampia sicurezza. Gli attacchi di spoofing (tramite la falsificazione dell’identità) al Mac,nella maggior parte degli adattatori di questi tempi, sono di tipo trivial (banale) e dopo che si è craccato la rete nel punto in cui si possono monitorare i pacchetti nel momento di attraversamento della rete, si potranno ottenere gli indirizzi Mac validi. La SSID è trivial anche in questo punto. A causa del carattere automatizzato degli strumenti disponibili, l’impostazione del filtro sul Mac e il mascheramento della SSID non valgono veramente più tanto la pena. A mio avviso.

Detto ciò, se questa scocciatura non vi dispiace, potete sempre impostare il filtro sul Mac, male non farà!

Basta sapere che la funzione di sicurezza non è così potente come sembra apparire e che sarà piuttosto una seccatura se mai doveste avere un nuovo dispositivo e dovesse venirvi a trovare un amico.

Indirizzi IP Statici

Infine c’è una impostazione in più che si deve pensare di cambiare : la disattivazione dell’DHCP (Protocollo di configurazione IP dinamica) che distribuisce automaticamente gli indirizzi di rete ai dispositivi che si connettono al router. E’ invece possibile assegnare indirizzi IP statici a tutti i propri dispositivi. La teoria consiste nel fatto che, se il DHCP risulta disattivato, i dispositivi sconosciuti non riceveranno nessun indirizzo.

Tuttavia, come emerge dalla discussione su Stack Exchange, entrambi i DHCP e gli IP presentano rischi e svantaggi; gli IP statici possono essere vulnerabili agli attacchi di spoofing, mentre i dispositivi, che ottengono il loro IPS tramite il DHCP, possono essere soggetti ad attacchi man-in-the-Middle (detti MITMA), da parte di server DHCP malvagi. Non c’è un solido consenso riguardo a su cosa sia meglio per la sicurezza ((anche se alcuni nella comunità di Microsoft dicono che non fa alcuna differenza).

Se verranno seguite le impostazioni di sicurezza di cui sopra alla perfezione, si può essere un po’ più tranquilli sapendo che molto probabilmente, si sta agendo al meglio delle proprie possibilità per proteggere la propria rete domestica.